Sursa imaginii: torproject.org

Sursa imaginii: torproject.org

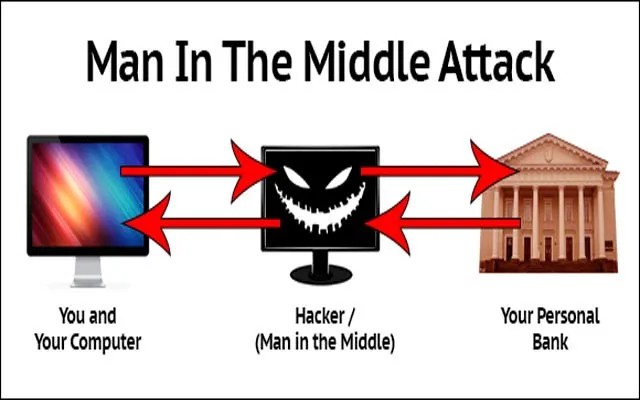

Da. Stiu. Titlul pare înfricoșător. Dar nu este numele unui film. Dar pot paria că este la fel de înfricoșător pe cât devine. Omul din MITM-ul mijlociu este un tip de atac folosit în hacking și în deturnarea rețelei.

Dar de ce numele omului din MITM-ul de mijloc. Aștepta! Nu e asta! Mai înainte era cunoscută sub numele de Maimuță - în mijloc. Nu știu de ce s-a numit asta, dar știu sigur de ce este numele Man in the MITM Middle. Imaginea următoare va fi auto-explicativă pentru definirea ei.

Sursa imaginii: github.com

Sinopsis între atacul omului în mijloc (MITM)

Încă îndoieli? Permiteți-mi să vă explic asta. Presupunem că sunteți o persoană care trebuie să efectueze vizite pe site în mod regulat pentru compania dvs. pentru un anumit tip de job. Vă vizitați locul clienților și vă atașați dongle pentru a porni internetul.

Dar vedeți că nu ați reușit să vă reîncărcați pachetul de internet (doar presupuneți). Și acum nu puteți să-l reîncărcați din cauza faptului că internetul dvs. este redus.

Acum, clientul este suficient de bun pentru a vă permite să accesați LAN wireless sau Wi-Fi în cazul nostru. Dar lucrul este, este în siguranță? Absolut nu. Tu, prietenul meu, acum poți fi victimă a unor chestii mari de spionaj corporatist. Hahaha … Nu exact, dar ideea mea este că nu este în siguranță. Permiteți-mi să vă explic într-un alt mod.

Ceea ce v-am spus mai sus a fost doar un avertisment. Am făcut acest lucru în viața reală și permiteți-mi să vă arăt consecințele acestui lucru. Sunt un tester de penetrare cu care să încep.

Ceea ce voi spune aici este ceea ce vă sugerez să faceți în propriul mediu de acasă sau laborator. Făcând acest lucru în loc public vă poate pune anumite probleme juridice grave. (Pe scurt, până nu aveți un avocat bun, nu faceți acest lucru).

Incidentul

Acum doi ani, când încă învățam hacking (încă învăț), stăteam într-un McDonalds din Pune, India. Internetul meu a fost redus în acea săptămână din cauza precipitațiilor extreme. Și având în vedere că sunt o persoană care nu poate trăi fără internet, am decis să mă prăbușesc la un McDonalds, motiv pentru că are Wi-Fi GRATUIT.

Da, oamenii, în mod normal, sară imediat într-un loc unde există internet gratuit (cel puțin oamenii din India), fără să se gândească la problemele pe care le poate provoca (din cauza oamenilor ca mine).

Așa că am pornit laptopul. Am instalat Arch Linux în acel moment, care este încă preferatul meu. Dar ceea ce am făcut se putea face în orice laptop instalat cu sistemul de operare Linux de bază (YES-Its Linux). M-am plictisit și, din moment ce nu aveam nimic de făcut, am început un atac MITM, pe bază de distracție. Acest atac este destul de sofisticat.

Ceea ce ar face acest lucru este, probabil, ar face ca alte computere și telefoane celulare din rețea să creadă că eu sunt routerul și să trec toate pachetele prin mine. Dacă nu sunteți îngroziți de acest lucru, atunci ar trebui să fiți.

Motivul pentru asta se datorează faptului că, acum mă ocup de fiecare informație care trece prin rețea; atât traficul de intrare, cât și cel de ieșire. Acum pot vedea pachetele, le adulmec și pot privi toate datele care trec.

Fie persoane care se conectează pe site-urile de rețea socială, oamenii care vorbesc între ei sau mai rău, persoane care efectuează tranzacții bancare. În mod normal, aș rămâne departe imediat ce am văzut orice certificat digital al băncii. Dar ceea ce aș face doar pentru dragoste este că aș modifica chaturile pe care oamenii le făceau.

A fost serios distractiv. WhatsApp este securizat (sau cel puțin nu îl puteți sparge imediat ce trece prin rețea). Mulți oameni obișnuiau să folosească We-chat și Hike, care aveau o criptare extremă scăzută sau deloc. Așadar, când un tip obișnuia să ceară unei fete să se întâlnească undeva, aș schimba de obicei adresa întâlnirii lor.

Știu că acest lucru este copilăresc, dar cum am spus, a fost distractiv. (De fapt, am făcut mult mai mult decât acest lucru). Deci, lucrul este că nu am putut doar să văd tranzacțiile și traficul care se întâmplă, chiar aș putea să le schimb, să trimit ceva complet de pe topuri.

De exemplu, dacă cineva joacă un videoclip pe YouTube, aș putea schimba în totalitate acel videoclip cu niște simple JavaScript și să le troll. Acum, permiteți-vă să vă întreb din nou despre primul meu exemplu de utilizare a unui Wi-Fi complet aleatoriu, credeți că acesta este sigur?

Cursuri recomandate

- Pachet de pregătire tehnică R Studio Anova

- Training de certificare online în AngularJS

- Instruire profesională ISTQB nivel 1

- Pregătirea bazelor de testare software profesională

Cum să și de ce

Bine, acum întrebarea principală pe care ați așteptat să o puneți cu toții? De ce? Probabil nu este nici măcar o întrebare. Există o mulțime de răspunsuri pentru asta, cum ar fi să te asiguri, sau să înțelegi riscurile implicate și știința cu privire la modul în care funcționează în realitate și, de fapt, cum să știi și să prinzi pe oricine îți face aceleași lucruri. .

Așadar, pentru a începe, pentru a face un atac MITM, vă recomand să folosiți Kali Linux. În acest fel, este foarte puțin complicat să instalați orice, motiv pentru că Kali Linux este un software de pentestare și vine cu aproape toate instrumentele preinstalate.

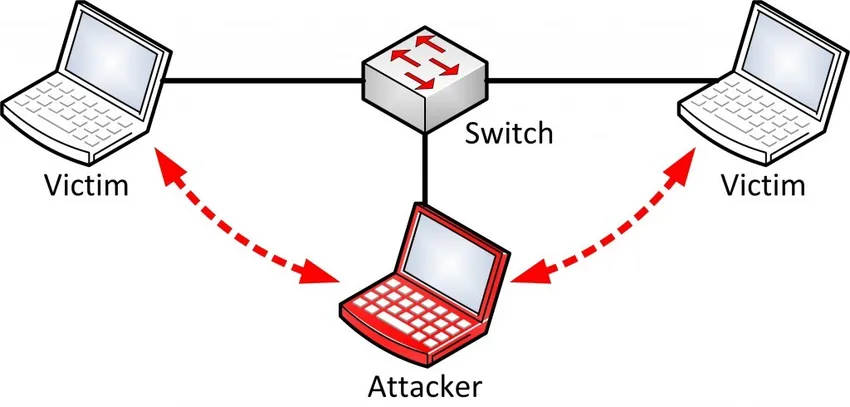

MITM este în mod normal efectuat utilizând intoxicații cu ARP. MITM include furtul de cookie-uri, deturnarea de sesiuni în care puteți captura întreaga sesiune de conectare a oricărei persoane și multe altele.

Cu suficiente informații, se poate efectua chiar și un atac al Denil of Service distribuit și poate duce întreaga rețea. Nu voi scrie aici coduri întregi de coduri. V-aș spune însă elementele de bază ale MITM pentru a vă începe. Motivul pentru asta se datorează faptului că atacul depinde în mare parte și de securitatea routerului.

Doar nu poți să iei un laptop în aceste zile și să piratezi ceva. Ai nevoie de o configurare corectă pentru asta. Așadar, după instalarea kali linux, aș recomanda să aveți o monitorizare bună și să injectați Wi-Fi.

Cel pe care l-am folosit de luni de zile este TP-Link Wn722n. Are o gamă bună și este extrem de puternic și portabil pentru a face un atac MITM.

Acum tot ce trebuie să faceți este să folosiți ArpSpoof pentru a vă distruge ID-ul Mac pentru a permite rețelei să creadă că sunteți routerul și apoi să capturați tot pachetul prin Wireshark și tcpdump. De asemenea, puteți adulma traficul cu Dsniff, dar nu veți putea să adulmați pachetele https.

Dsniff funcționează numai cu un strat de priză nesecurizat, adică http și nu https. Pentru a lucra cu http, ar trebui să utilizați SSL Strip, pentru a arunca stratul Securitate de socluri și apoi să adulți pachetele prin el.

Mai trebuie să ții cont de alte câteva lucruri. Asigurați-vă că firewallul dvs. este configurat pentru a accepta aceste pachete. De asemenea, dacă faceți acest lucru pe LAN, nu este o problemă, dar dacă încercați să faceți acest lucru pe o rețea WAN, atunci ar trebui să o transmiteți pentru a obține aceste pachete.

Urmează câteva instrumente de atac MITM care pot fi utilizate:

Pentru ferestre:

Cain and Abel - Un instrument GUI pentru adulmecarea unei intoxicații ARP. De vreme ce sunt în acest domeniu de multă vreme, aș sugera mai degrabă să nu merg pentru om în instrumentele de atac pentru Windows. Motivul este că, dacă încercați să faceți mai multe atacuri, Windows nu vă va ajuta. Va trebui să comutați la Linux sau să aveți mai multe calculatoare care, nu este bine.

Pentru Linux:

- Ettercap și Wireshark: Pentru a adulge pachetele pe LAN

- Dsniff: Pentru a surprinde autentificările SSH

- SSLStrip - Pentru a elimina stratul securizat de pe pachete

- Airjack - Pentru a face mai multe MITM-uri simultan

- Wsniff - Un instrument pentru eliminarea SSL și HTTPS

Dacă ai crezut că asta a fost, așteaptă. Există încă o platformă de care majoritatea dintre voi poate nici nu știți: și este Android-ul meu preferat. Să vedem ce are Android în magazinul său:

- Dsploit - Un instrument pentru doar diferite tipuri de atacuri MITM

- Zanti2 - Zanti este un software comercial, anterior a fost o aplicație plătită, dar recent au făcut din programul freeware. Este extrem de puternic în cazul MITM-urilor și al altor atacuri

- Wireshark - La fel ca Linux

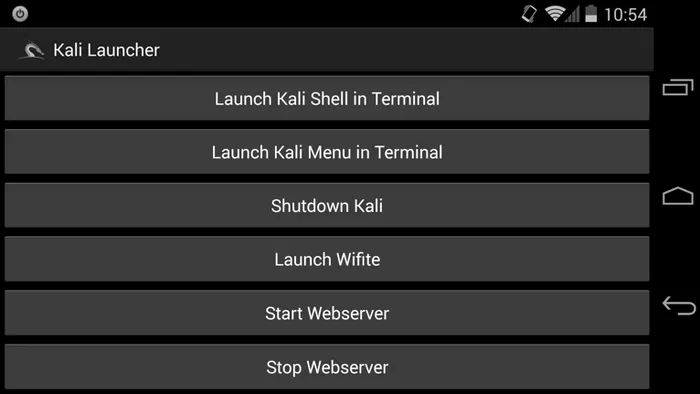

- Kali Linux - Da. Există Kali Linux disponibil pentru Android, care este acum cunoscut sub numele de NetHunter. Partea cea mai bună este că puteți chiar s-ați accesat în propriul computer de acasă cu asta și apoi puteți începe hackingul fără a lăsa urme.

Așa că, data viitoare când vedeți pe cineva care se încurcă în rețeaua dvs., nu este doar un tip cu un laptop de care trebuie să fiți îndoielnici. Orice persoană care are un telefon mobil Android bun, precum Nexus sau One plus, poate să intre în rețeaua dvs. fără să știți asta.

Așa arată GUI-ul Kali de pe Nethunter:

Sursa imaginii: kali.org

Paranoia este cheia securității

Singura modalitate de a rămâne în siguranță în această lume călărită de paraziți este să rămâi paranoic. Nu este doar pentru atacul MITM, ci pentru că este pentru toate. Iată câțiva pași pe care îi puteți lua în considerare atunci când accesați un Wi-Fi public pentru a vă păstra în siguranță:

- Utilizați întotdeauna VPN când vă conectați la servicii de e-mail

- Utilizați un e-mail securizat, cu securitate decentă a e-mailului, pentru a detecta malware, de exemplu: Google sau Protonmail

- Dacă sunteți un proprietar public de Wi-Fi, ar trebui să instalați un IDS, adică un sistem de detectare a intruziunilor, pentru a surprinde orice tip de activitate normală

- Verificați-vă datele de autentificare din când în când pentru a vedea dacă a avut loc vreo activitate aleatorie sau dacă a fost accesată din altă locație. Schimbați-vă parolele în fiecare lună. Și cel mai important, nu le face mai ușoare pentru oameni să crape. Majoritatea oamenilor păstrează parole precum 18two19Eight4. Această parolă este extrem de ușor de fisurat, motiv pentru care aceasta poate fi doar o dată de naștere, adică 18 februarie 1984. Parolele ar trebui să fie ca „iY_lp # 8 * q9d”. Da, așa arată o parolă sigură în siguranță. Nu spun că acest lucru este de neclintit. Însă, va consuma de 10 ori mai mult timp pe care îl necesită în cazul celor anterioare.

Deci, asta ar fi deocamdată. Așteptați până la următorul meu blog despre Cyber Security pentru mai multe actualizări. Până atunci, rămâneți în siguranță și păstrați pirateria.

Articole similare:-

Iată câteva articole care vă vor ajuta să obțineți mai multe detalii despre Secret Attacker, așa că treceți doar prin link.

- 13 tipuri de etichete prin e-mail vă pot reglementa

- Întrebări de interviu Java pentru mai recent | Cel mai important

- 6 tipuri de securitate cibernetică | Bazele | Importanţă

- Linux vs Windows - Aflați cele mai importante 9 diferențe minunate

- CEH vs CPT (Testatori de Penetrare Certificați Etic Hacker VS)