Ce este programul malware?

Programul malware este un termen de parabolă folosit pentru a face referire la mai multe tipuri de coduri agresive sau invazive și este numele scurt al software-ului rău intenționat. Cybercriminalii dezvoltă programe malware care afectează negativ securitatea sistemului, fură date, eludează controalele și dăunează computerului gazdă, software-ului și informațiilor sale.

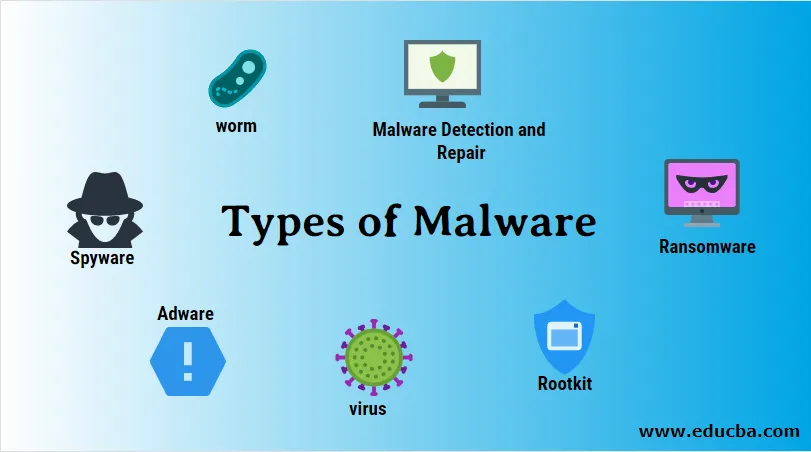

Tipuri de malware

Cele mai importante și populare forme de malware sunt date după cum urmează:

1. Spyware

- Spyware-ul este adesea folosit de către persoanele care doresc să testeze activitățile pe calculator ale persoanelor dragi. Bineînțeles, hackerii pot folosi spyware în atacuri țintite pentru a înregistra loviturile-cheie ale victimelor și accesul la parole sau proprietate intelectuală. Adware și spyware sunt de obicei cele mai simple de dezinstalat, deoarece nu sunt la fel de urâte ca alte programe malware. Verificați și opriți executabilul rău intenționat - ați terminat.

- Metoda folosită pentru utilizarea dispozitivului sau a clientului, indiferent dacă este vorba de inginerie socială, cod nepatrimat sau alte zeci de cauze principale, este mult mai importantă decât adware-ul sau spyware-ul. Acest lucru se datorează faptului că, în timp ce scopurile unui program spyware sau adware nu sunt atât de rău, ca un troian cu acces în backdoor la distanță, toate folosesc aceleași metode de defalcare. Existența unui program de spionaj ar trebui să reprezinte un avertisment împotriva unui fel de vulnerabilitate în sistem sau client înainte să apară lucruri rele.

2. Adware

- Adware un tip de software pentru a vizualiza reclame pe computerul dvs., pentru a transmite cereri de căutare către site-uri web pentru reclame și pentru a colecta date de marketing pe computer. De exemplu, adware-ul colectează în mod normal informațiile despre tipurile de site-uri web pe care le vizitați pentru a afișa reclame personalizate.

- Unii consideră că adware-ul care colectează informații este un malware dăunător fără permisiunea dvs. Un alt exemplu de adware rău intenționat este reclama pop-up intruzivă pentru corecții preconizate pentru viruși de calculator sau rezultate proaste.

3. Virusul computerului

- Un virus computerizat este caracterizat în principal de software-ul rău-intenționat pe care ciberneticii îl reproduc. De obicei, țintește și infectează fișierele existente pe sistemul țintă. Pentru a efectua activități rău intenționate pe sistemul vizat, virușii ar trebui să ruleze, să vizeze fiecare fișier pe care îl poate rula programul. De la apariția computerelor, virusurile au existat, cel puțin în teorie.

- John von Neumann a făcut primul său studiu academic asupra teoriei mașinilor în 1949. În anii 70, primele exemple sunt viruși vii. Folosim resurse de sistem pe lângă jefuirea și corupția datelor - de exemplu, pentru a face inutilă sau ineficientă rețeaua de gazdă. O altă caracteristică comună a virușilor este eliberarea lor, ceea ce îngreunează identificarea. Virusurile sunt neinvitate, se ascund în anonimat, se reproduc atunci când sunt executate și, în general, lucrează în obscuritate, infectând alte documente.

4. Vierme

- Viermii erau chiar mai lungi decât virușii computerizați înainte de zilele mainframe. E-mailul i-a luat în model la sfârșitul anilor 1990, iar practicienii de securitate a computerului au fost loviți de viermi rău intenționat, care au devenit atașamente de e-mail de aproape un deceniu. O singură persoană ar deschide un e-mail viermat și întreaga companie ar fi ușor contaminată. Caracterul ciudat al vierme este că se reproduce în sine.

- Luați viermele infam al lui Iloveyou: Când a plecat, aproape fiecare client de e-mail din lume a fost lovit, sistemele de telefonie s-au copleșit (textul fiind trimis în mod fraudulos), rețelele TV au fost reduse și chiar și hârtia zilnică pe care o aveam de jumătate de zi a fost amânată. Câțiva alți viermi, inclusiv SQL Slammer și MS Blaster, au oferit viermei locul său în istoria securității software. Viermele de succes își face capacitatea de a se propaga fără interferențe ale utilizatorului final atât de devastatoare. În comparație, virușii au nevoie de un utilizator final care să-l înceapă cel puțin, înainte de a încerca să infecteze alte fișiere și utilizatori nevinovați. Viermii folosesc alte fișiere și software murdare.

5. Troian

- Un troian este un program rău intenționat care pare util pentru sine. Cybercriminalii furnizează troienilor un cod regulat, care convinge o victimă să o descarce. Cuvântul provine din istoria greacă antică a calului de lemn folosit de ambuscadă pentru a cuceri orașul Troia. Caii troieni pe mașini sunt la fel de atacatori. Sarcina utilă poate fi orice altceva decât un backdoor care permite atacatorilor să acceseze dispozitivul afectat neautorizat. Troienii oferă deseori accesul la cibernetici la adrese IP, parole și detalii bancare la informațiile personale de la un client. Adesea este folosit de keyloggerii pentru a capta rapid numele contului și parola sau informațiile cardului de credit și pentru a divulga detaliile către actorul malware.

- Multe atacuri de ransomware sunt efectuate cu un cal troian în interiorul unei bucăți de date aparent inofensive pe care software-ul malware îl stochează. Experții în securitate consideră că troienii astăzi sunt printre cele mai periculoase tipuri de malware, în special troienii meniți să jefuiască utilizatorii de date financiare. Unele forme insidioase de troieni susțin că ucid viruși, dar în schimb adaugă viruși.

6. Ransomware

- Programele malware care criptează informațiile și le păstrează ca recuperare în așteptarea unei rambursări în criptocurrency au reprezentat un procent mare de malware în ultimii ani, iar procentul este în continuare. În plus, Ransomware a întreprins afaceri, spitale, poliție și chiar orașe întregi. Cele mai independente sisteme sunt troienii, ceea ce înseamnă că acestea trebuie extinse printr-un fel de inginerie socială. După executarea sa, majoritatea utilizatorilor verifică și criptează fișierele în câteva minute.

- Dacă clientul caută câteva ore înainte de configurarea rutinei de criptare, managerul malware va determina exact cât își poate permite victima și, de asemenea, se va asigura că alte backup-uri presupuse sigure sunt eliminate sau criptate. Ransomware-ul, ca orice alt tip de malware, poate fi evitat, dar odată executat, dauna poate fi dificil de inversat fără o copie de rezervă puternică și verificată. Câteva rapoarte au arătat că aproximativ o treime dintre victime încă își plătește răscumpărările, iar aproximativ 30% dintre victime nu își dezvăluie în continuare înregistrările. Oricare ar fi cazul, are nevoie de alte dispozitive, chei de decriptare și mai mult decât puține șanse de a deschide fișierele criptate, dacă este posibil.

7. Rootkit

- Un rootkit este o colecție de obicei software dăunătoare, care oferă acces neautorizat la computer de către utilizatori neautorizați. După instalarea rootkit-ului, controlerul rootkit poate executa fișierele de la distanță și poate modifica setările sistemului pe mașina gazdă.

- Majoritatea programelor malware astăzi sunt cunoscute sub numele de rootkits sau rootkits. Programele malware încearcă pur și simplu să schimbe sistemul de operare de bază pentru a monitoriza eficient software-ul și a-l ascunde de antimalware.

8. Phishing și Spear Phishing

- Phishingul este una dintre infracțiunile informatice care apare atunci când este contactat un e-mail, un telefon sau un mesaj text pentru a îndemna o victimă să furnizeze date sensibile, precum identificarea personală, datele bancare și cardurile de credit și parolele, de către cineva care prezintă drept entitate legitimă. Phishingul nu este un tip malware, tehnologic vorbind, ci o metodă de livrare pe care infractorii o folosesc pentru a răspândi alte forme de malware. Datorită importanței sale și a modului de funcționare, l-am inclus aici în formele malware.

- Un atac atrage uneori o persoană să facă clic pe o adresă URL rău intenționată pentru a păcăli utilizatorul să creadă că vizitează o poartă de plată online sau un alt serviciu online. Site-ul rău intenționat înregistrează apoi numele și parola utilizatorului și orice alte informații personale sau financiare. Spear Phishing este un tip de atac orientat către o anumită persoană sau un grup de persoane, cum ar fi un CFO al unei corporații pentru a accesa informații financiare confidențiale.

9. Detectarea și repararea programelor malware

- Din păcate, poate fi o greșeală a prostului să găsești și să dezinstalezi componente malware diferite. Este ușor să greșești și să omori o parte. Prin urmare, nu știți dacă malware-ul a schimbat sistemul într-un mod în care nu mai este complet de încredere.

- Dacă eliminarea malware și criminalistică nu sunt instruiți în mod corespunzător, faceți o copie de rezervă a datelor (fără aceasta, dacă este necesar), formatați unitatea și reinstalați programele și datele dacă este identificat programul malware.

Simptomele malware

Mai jos sunt câteva dintre simptomele și semnele comune ale unei infecții cu malware:

- Reduceți mașina, programele și accesul la Internet.

- Browserul web nu mai funcționează în întregime.

- Imediat, ferestrele de reclame intruzive îți vor inunda ecranul.

- Mașinile frecvente sau software-ul se blocează neanticipat.

- Stocarea discului neatenție scade.

- Pagina de pornire a browserului Web a fost modificată.

- Oameni care se plâng că primesc e-mailuri ciudate și lipsite de sens

Concluzie - Tipuri de malware

În acest articol, am văzut care sunt diferite tipuri de Malwares, cum să le detectăm împreună cu cum puteți identifica dacă sistemul dvs. este afectat sau nu de malware. Sper că acest articol vă va ajuta să înțelegeți programele malware și tipurile acestuia.

Articol recomandat

Acesta este un ghid pentru Tipuri de programe malware. Aici vom discuta despre malware și cele mai importante tipuri de malware, împreună cu Simptomele. Puteți parcurge și alte articole sugerate pentru a afla mai multe -

- Introducere la Ce este securitatea cibernetică?

- Principiile securității cibernetice | Top 10 principii

- Cadrul de securitate cibernetică cu componente

- Întrebări la interviu pentru Cyber Security

- Top 12 Comparație de Mac și Adrese IP