Introducere în Tipuri de firewall

Căutarea instrumentelor adecvate pentru locul de muncă reprezintă una dintre problemele majore cu care se confruntă întreprinderile atunci când încearcă să le asigure datele sensibile. Este posibil ca majoritatea întreprinderilor să nu aibă o idee clară despre cum pot găsi firewall-urile sau firewall-urile potrivite pentru nevoile lor, cum să setați acest tip de firewall sau de ce astfel de firewall-uri pot fi necesare chiar și pentru un instrument comun, cum ar fi firewall-ul.

Ce sunt firewall-uri?

Un firewall este un fel de instrument de securitate cibernetică utilizat pentru a controla traficul de rețea. Firewall-urile pot fi utilizate pentru a izola nodurile de rețea, sursele interne sau chiar programele speciale de sursele de trafic extern. Software-ul, hardware-ul sau norul pot fi firewall-uri, prin care firewall-urile de fiecare fel prezintă avantaje și dezavantaje diferite. Principalul obiectiv al unui firewall este de a bloca cererile de rețea rău intenționate și pachetele de date, permițând totodată un trafic legitim. Cu toate acestea, cuvântul „firewall” este prea larg pentru a putea folosi cumpărătorii de securitate IT. Există multe tipuri diferite de firewall-uri, fiecare dintre ele funcționând în moduri diferite, atât în interiorul cât și în afara norului, pentru a asigura diferite tipuri de date importante.

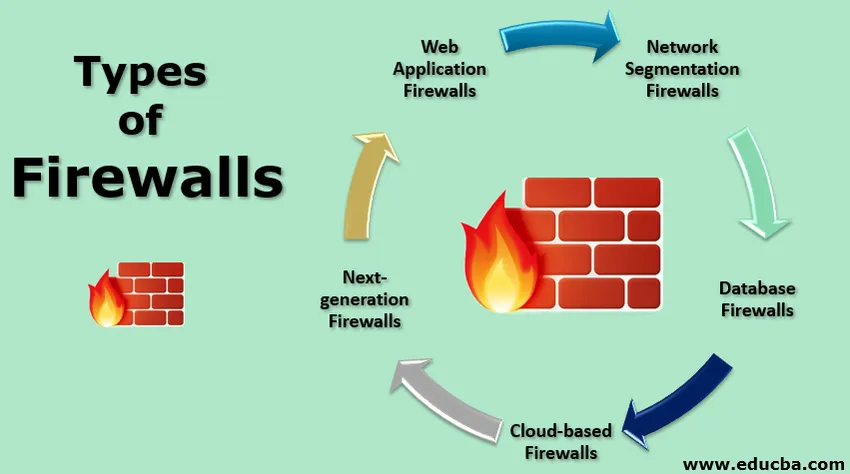

Top 5 tipuri de firewall

Acum vom vedea tipul de firewall:

1. Firewall-uri pentru aplicații web

Un firewall pentru aplicația web este de obicei un server proxy între o aplicație de pe un server și utilizatorii unei aplicații care accesează aplicația din afara rețelei corporative. Serverul proxy preia datele de intrare și apoi creează o conexiune în numele clientului intern cu solicitarea. Un avantaj major al acestei configurații este faptul că baza de date este protejată de verificările portului, încercările de a localiza codul serverului de aplicație sau alt comportament rău intenționat de utilizatorii finali. Pentru a filtra cererile dăunătoare, serverul proxy analizează și datele pentru a le împiedica să ajungă la baza de date pentru aplicațiile web.

Nivel de protecție: ridicat deoarece serverul de aplicații web oferă un tampon pentru utilizatorii neidentificați și potențial rău intenționat, care altfel ar putea avea acces direct la serverul de aplicații Web. Acest lucru este important, deoarece multe aplicații poartă date secrete valoroase pentru hackerii care sunt deosebit de atrăgători în aplicațiile orientate către Web.

Puncte slabe și tari: firewall-urile aplicațiilor web sunt mai simple, mai puțin vulnerabile și mai ușor de plasat decât serverele web în sine. Acest lucru înseamnă că hackerii pot considera substanțial dificile aplicațiile din spatele firewall-ului. Dar firewall-urile proxy nu acceptă cu ușurință toate aplicațiile și pot reduce performanțele aplicației sigure pentru utilizatorii finali.

2. Firewall-uri de segmentare a rețelei

Un firewall pentru segmentarea rețelei (putem spune, de asemenea, spune firewall-urile interne ale rețelei) este utilizat pentru a gestiona fluxurile de trafic de rețea între locații, zone operaționale, divizii sau alte unități de afaceri. Se aplică la limitele de subrețea. În acest fel, poate exista o încălcare a rețelei într-o zonă și nu în întreaga rețea. De asemenea, poate servi pentru a proteja zonele rețelei pe care le garantează, precum baze de date sau unități de cercetare și dezvoltare.

Pentru companiile foarte mari sau companii cu perimetre de rețea greu de securizat, firewall-urile de segmentare a rețelei sunt cele mai utile.

Nivelul de protecție: în timp ce un atacator poate fi incapabil să mute un firewall de segmentare a rețelei dintr-o parte a unei rețele în alta, acesta poate încetini progresul unui atacator în practică numai dacă pauzele inițiale sunt identificate rapid.

Puncte tari și slăbiciuni: Dacă un agresor obține acces la rețea, atunci un firewall cu segmentare de rețea poate fi semnificativ mai dificil să acceseze informații deosebit de sensibile.

3. Firewall-uri de bază de date

După cum îi spune și numele, firewall-urile sunt un tip de firewall pentru aplicațiile Web concepute pentru a proteja bazele de date. Acestea sunt de obicei instalate chiar pe serverul bazei de date (sau aproape de intrarea în rețea, unde mai multe servere au mai multe servere concepute pentru a le proteja). Scopul lor este să identifice și să evite atacurile de server unice, cum ar fi scripturile cross-site, care pot duce la informații confidențiale în bazele de date accesate de atacatori.

Nivelul de protecție : Pierderea informațiilor confidențiale este de obicei costisitoare și costisitoare, în ceea ce privește credibilitatea pierdută și reclame slabe . În acest scop, sunt necesare toate etapele adecvate pentru protejarea bazelor de date și a datelor lor. La securitatea acestor date stocate, un firewall de rețea a adăugat considerabil .

Dacă păstrați date valoroase sau confidențiale în baza de date, este recomandat să folosiți un firewall. Potrivit securității bazate pe riscuri, peste 4 miliarde de înregistrări au fost furate de patru ori mai mari decât în 2013, când hackerii continuă să țintească bazele de date în mod eficient, acest lucru înseamnă că înregistrările sunt din ce în ce mai importante.

Puncte tari și puncte slabe: firewall-urile serverului pot oferi o măsură eficientă de securitate și pot fi, de asemenea, folosite pentru a urmări, revizui și raporta conformitatea în scopuri de reglementare. Cu toate acestea, vor fi eficiente numai dacă sunt configurate și modificate corect și oferă o protecție redusă împotriva exploatării de zi zero.

4. Firewall-uri bazate pe cloud

Un firewall bazat pe cloud este o alternativă la un firewall din centrul de date corporativ, dar are același scop: protejarea unei rețele, a unei aplicații, a unei baze de date sau a altor resurse IT.

Nivel de protecție: Profesionistul de securitate specializat în gestionarea firewallului configurează și gestionează un firewall cloud ca un serviciu, astfel încât să poată oferi o protecție excelentă pentru resursele pe care le protejează. De asemenea, va fi extrem de accesibil, cu timp de oprire programat sau neplanificat. De obicei, se face cu configurarea routerelor companiei pentru a devia traficul către firewall-ul Cloud atunci când utilizatorii de telefonie mobilă se conectează la acesta, fie printr-un VPN, fie ca proxy.

În timp ce sunt prevăzute firewall-uri dedicate containerului, un container poate fi, de asemenea, protejat prin intermediul iptables care rulează pe container cu firewall-uri gazdă.

Puncte tari și puncte slabe: Configurarea unui firewall de container este probabil mai ușoară decât un firewall gazdă care funcționează pe fiecare container. Însă ar putea fi risipitor și dificil de justificat pe baza costurilor în setări mai mici.

5. Firewall-uri de generație următoare

Firewall-urile de generație următoare sunt utilizate pentru a proteja rețeaua de traficul de date nedorite, dar sunt diferite de firewall-urile convenționale. În plus față de portul, originea, adresa IP de destinație și protocolul său, NGFW-urile asigură vizibilitatea software-ului cu vizibilitate full-Stack, analizând conținutul fiecărui pachet de date. Vă permite să interziceți utilizarea unor aplicații specifice, cum ar fi colegii pentru aplicații de partajare a fișierelor în straturile de aplicații și aplicații limită, cum ar fi Skype să fie utilizat pentru voce prin apeluri IP, dar nu pentru partajarea fișierelor, folosind un firewall cu strat de aplicație.

Un NGFW oferă o mai bună acoperire a firewall-ului de rețea decât un firewall convențional, lăsând costuri și probleme de performanță pe de o parte. În plus, multe NGFW oferă alte funcționalități, cum ar fi detectarea intruziunilor, scanarea malware, precum și inspecția software SSL . Acestea pot fi utile pentru organizațiile cu aceste aplicații care nu au deja soluții punctuale, dar, de asemenea, pot duce la o scădere semnificativă a capacității de transfer de date a NGFW atunci când sunt dezactivate.

Puncte tari și puncte slabe: NGFW are un control mult mai mare asupra datelor, ceea ce permite NGFW să abordeze o gamă mai largă de amenințări potențiale și nu poate accesa rețeaua corporativă. Cu toate acestea, NGFW costă mai mult decât firewall-urile tradiționale, ceea ce poate cauza probleme de performanță a rețelei, deoarece efectuează inspecția pachetelor, mai degrabă decât doar filtre de pachete.

Protecție la nivel: Destul de mare deoarece oferă un grad ridicat de control granular. Astfel de sarcini pot fi necesare pentru a respecta PCI și HIPAA.

Managementul unificat al amenințărilor

Dispozitivele UTM unificate oferă întreprinderilor mici și mijlocii o soluție de siguranță aproape completă ca o singură cutie care se conectează la rețea. Funcțiile tipice UTM includ firewall-urile standard, un sistem de detectare a intruziunilor (inclusiv verificarea traficului de intrare, e-mail pentru viruși și malware, listă neagră) și o listă neagră de adrese Web pentru a opri lucrătorii să acceseze site-uri web identificate, precum phishing. Firewall-ul pentru aplicații web și firewall-ul de generație următoare (NGFW) oferă, de asemenea, gateway-uri Web sigure (uneori).

Puncte tari și puncte slabe: UTM-urile au o atracție cheie: o singură achiziție acoperă toate cerințele de securitate și poate controla și configura toate funcțiile de securitate printr-o singură consolă de administrare. Majoritatea UTM-urilor oferă niveluri de securitate de bază la prețul inițial de achiziție, iar produsele de securitate suplimentare (cum ar fi IPS) pot fi disponibile contra cost. Dezavantajul principal este că UTM-urile nu pot oferi același nivel de securitate ca o combinație de produse mai complexe, dar poate fi academic, deoarece de multe ori există o alegere între UTM și nici o soluție de siguranță.

UTM-urile sunt potrivite pentru companii mai mici, care nu au personal de securitate dedicat și nu dispun de expertiza necesară pentru a configura soluții punctuale.

Nivelul de protecție: Unele UTM funcționează bine pentru securizarea unei rețele, dar soluțiile cele mai bune de rasă pot oferi o protecție mai bună pentru fiecare caracteristică de securitate.

Concluzie

Deci, în acest articol, am văzut diferite tipuri de firewall cu punctele lor forte și punctele slabe. Indiferent de tipul de firewall pe care îl selectați, rețineți că un firewall funcționat poate fi mai rău decât un firewall, într-un fel, deoarece oferă o impresie periculoasă de securitate în timp ce oferă firewall-uri mici sau deloc. Sper că veți găsi acest articol util în timp ce alegeți firewall-ul potrivit pentru sistemul dvs.

Articole recomandate

Acesta este un ghid pentru Tipuri de firewall. Aici discutăm primele 5 tipuri, cum ar fi aplicațiile web, segmentarea rețelei, baza de date, firewall-urile bazate pe cloud și generația următoare cu punctele tari și punctele lor slabe. De asemenea, puteți consulta următoarele articole pentru a afla mai multe -

- Top 9 tipuri de securitate cibernetică

- Introducere în tehnologiile de securitate

- Ce este un atac de phishing?

- Ce este securitatea rețelei? | avantaje

- Dispozitive firewall

- Ce este routerul?

- Aptitudini pentru a deveni un dezvoltator web complet